Ви кладете телефон біля динаміка, і він видає характерний скрип?

Взагалі, пристрій може фонувати і генерувати перешкоди кілька разів на годину або рідше, оскільки періодично з'єднується з базовою станцією для перевірки знаходження в мережі. Але якщо динамік, поряд з яким лежить смартфон, скрипить набагато частіше, і з іншими динаміками історія повторюється, це одна з ознак прослуховування.

Мобільний телефон — це універсальний жучок, який людина постійно і добровільно носить з собою. Ідеальний пристрій для цілодобового стеження і прослуховування телефонних розмов. На радість спецслужб і хакерів, більшість людей навіть не підозрюють, наскільки легко підключитися до каналу зв'язку і прослухати їхні розмови, прочитати СМС і повідомлення в месенджерах. В поєднанні з Big Data це може призвести до серйозних наслідків.

1. СОРМ — офіційне прослуховування

Найбільш явний спосіб — офіційна прослуховування з боку держави.

У багатьох країнах світу телефонні компанії зобов'язані забезпечити доступ до ліній прослуховування телефонних каналів для компетентних органів. Наприклад, в Росії на практиці це здійснюється технічно через СОРМ — систему технічних засобів для забезпечення функцій оперативно-розшукових заходів.

Кожний оператор зобов'язаний встановити на своїй АТС інтегрований модуль СОРМ.

Якщо оператор зв'язку не встановив у себе на АТС обладнання для прослуховування телефонів всіх користувачів, його ліцензія в Росії буде анульована. Аналогічні програми тотального прослуховування діють в Казахстані, в Україні, в США, Великобританії (Interception Modernisation Programme, Tempora) та інших країнах.

Продажність державних чиновників і співробітників спецслужб всім добре відома. Якщо у них є доступ до системи в «режимі бога», то за відповідну плату ви теж можете отримати його. Як і у всіх державних системах, в українському СОРМ — великий бардак і типово українське роздовбайство. Більшість технічних фахівців насправді має досить низьку кваліфікацію, що дозволяє несанкціоновано підключитися до системи непомітно для самих спецслужб.

Оператори зв'язку не контролюють, коли і кого з абонентів слухають по лініях СОРМ. Оператор не відчуває, чи є на прослуховування конкретного користувача санкція суду.

«Берете якусь кримінальну справу про розслідування організованої злочинної групи, в якій перераховані 10 номерів. Вам треба прослухати людину, яка не має відношення до цього розслідування. Ви просто вбиваєте цей номер і говорите, що у вас є оперативна інформація про те, що це номер одного з лідерів злочинної групи», — кажуть знаючі люди.

Таким чином, через СОРМ ви можете прослухати кого завгодно на «законних» підставах. Ось такий захищений телефон.

2. Прослуховування через оператора

Оператори стільникового зв'язку взагалі без жодних проблем дивляться список дзвінків і історію переміщень мобільного телефону, який реєструється в різних базових станціях відповідно до їхнього фізичного розташування. Щоб отримати записи дзвінків, як і спецслужбам, оператору потрібно підключитися до системи СОРМ.

3. Підключення до сигнальної мережі SS7

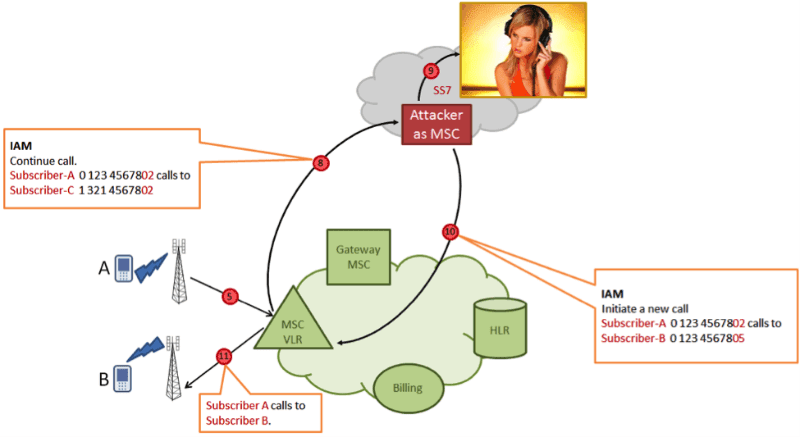

Якщо визначити номер телефону жертви, можна прослухати телефон, підключившись до мережі оператора мережі через вразливості в протоколі сигналізації SS7 (Signaling System #7).

Фахівці з безпеки описують цю техніку таким чином.

Атакуючий впроваджується в мережу сигналізації SS7, в каналах якої відправляє службове повідомлення Send Routing Info For SM (SRI4SM), вказуючи в якості параметра телефонний номер атакованого абонента А. У відповідь домашня мережа абонента А посилає атакуючому деяку технічну інформацію: IMSI (міжнародний ідентифікатор абонента) і адреса комутатора MSC, який зараз обслуговує абонента.

Далі атакуючий за допомогою повідомлення Insert Subscriber Data (ISD) впроваджує в базу даних VLR оновлений профіль абонента, змінюючи в ньому адресу білінгової системи на адресу своєї, псевдобілінгової, системи. Потім, коли атакований абонент здійснює вихідний дзвінок, його комутатор звертається замість реальної білінгової системи до системи атакуючого, яка дає комутатору директиву перенаправити виклик на третю сторону, знову ж підконтрольну зловмисникові. На цій третій стороні збирається конференц-виклик з трьох абонентів, два з яких реальні (викликаючий А і викликаючий В), а третій впроваджений зловмисником несанкціоновано і може слухати і записувати розмову.

Схема цілком робоча. Фахівці кажуть, що при розробці сигнальної мережі SS7 в ній не було закладено механізмів захисту від подібних атак. Малося на увазі, що ця система і так закрита і захищена від підключення ззовні, але на практиці зловмисник може знайти спосіб приєднатися до цієї сигнальної мережі.

До мережі SS7 можна підключитися в будь-якій країні світу, наприклад в бідній африканській країні, — і вам будуть доступні комутатори всіх операторів в Україні, США, Європі та інших країнах. Такий метод дозволяє прослухати будь-якого абонента в світі, навіть на іншому кінці земної кулі. Перехоплення вхідних СМС будь-якого абонента теж здійснюється елементарно, як і переказ балансу через USSD-запит.

4. Підключення до кабелю

З документів Едварда Сноудена стало відомо, що спецслужби не тільки «офіційно» прослуховують телефони через комутатори зв'язку, але і підключаються безпосередньо до оптоволокна, записуючи весь трафік цілком. Це дозволяє прослуховувати іноземних операторів, які не дають офіційно встановити прослуховуюче обладнання на своїх АТС.

Ймовірно, це досить рідкісна практика для міжнародного шпигунства. Оскільки на АТС в Україні і так повсюдно стоїть прослуховуюче обладнання, немає особливої необхідності в підключенні до оптоволокна. Можливо, такий метод має сенс застосовувати тільки для перехоплення і запису трафіку в локальних мережах на місцевих АТС. Наприклад, для запису внутрішніх переговорів в компанії, якщо вони здійснюються в рамках локальної АТС або по VoIP.

5. Встановлення шпигунського трояна

На побутовому рівні найпростіший спосіб прослухати розмови користувача по мобільному телефону, в Skype та інших програмах — просто встановити троян на його смартфон. Цей метод доступний кожному, тут не потрібні повноваження державних спецслужб або рішення суду.

За кордоном правоохоронні органи часто закуповують спеціальні трояни, які використовують нікому не відомі ZeroDay-уразливості в Android і iOS для установки програм. Такі трояни на замовлення силових структур розробляють компанії на кшталт Gamma Group (троян FinFisher).

Українським правоохоронним органам ставити трояни немає особливого сенсу, хіба тільки для можливості активувати мікрофон смартфона і вести запис, навіть якщо користувач не розмовляє по мобільному телефону. В інших випадках з прослуховуванням телефонів відмінно справляється СОРМ. Тому спецслужби не надто активно впроваджують трояни. Але для неофіційного використання це улюблений хакерський інструмент.

Дружини шпигують за чоловіками, бізнесмени вивчають діяльність конкурентів. Троянський софт повсюдно використовується для прослуховування саме приватними клієнтами. Троян встановлюється на смартфон різними способами: через підроблене програмне оновлення, через повідомлення електронної пошти з фальшивим додатком, через вразливість в Android або в популярному програмному забезпеченні типу iTunes.

Нові вразливості в програмах знаходять буквально кожен день, а потім дуже повільно закривають. Наприклад, троян FinFisher встановлювався через уразливість в iTunes, яку Apple не закривала з 2008-го по 2011-й. Через цю дірку можна було встановити на комп'ютер жертви будь-який софт від імені Apple.

Можливо, на вашому смартфоні вже встановлено такий троян. Вам не здавалося, що акумулятор смартфона останнім часом розряджається трохи швидше, ніж належить?

6. Оновлення програми

Замість встановлення спеціального шпигунського трояна зловмисник може діяти ще грамотніше: вибрати програму, яку ви самі добровільно встановите на свій смартфон, після чого дасте йому всі повноваження на доступ до телефонних дзвінків, запис розмов і передачу даних на віддалений сервер.

Наприклад, це може бути популярна гра, яка поширюється через «ліві» каталоги мобільних додатків. На перший погляд, звичайна гра, але з функцією прослуховування і записом розмов. Дуже зручно. Користувач своїми руками дозволяє програмі виходити в інтернет, куди вона відправляє файли з записаними розмовами.

Як варіант, шкідлива функціональність програми може додатися у вигляді оновлення.

7. Підроблена базова станція

Підроблена базова станція має сильніший сигнал, ніж справжня БС. За рахунок цього вона перехоплює трафік абонентів і дозволяє маніпулювати даними на телефоні. Відомо, що фальшиві базові станції широко використовуються правоохоронними органами за кордоном.

У США популярна модель фальшивої БС під назвою StingRay.

І не тільки правоохоронні органи використовують такі пристрої. Наприклад, комерсанти в Китаї часто застосовують фальшиві БС для масової розсилки спаму на мобільні телефони, які знаходяться в радіусі сотень метрів навколо. Взагалі в Китаї виробництво «фальшивих сот» поставлено на потік, так що в місцевих магазинах не проблема знайти подібний девайс, зібраний буквально на коліці.

8. Злам фемтосоти

Останнім часом в деяких компаніях використовуються фемтосоти — малопотужні мініатюрні станції стільникового зв'язку, які перехоплюють трафік з мобільних телефонів, що знаходяться в зоні дії. Така фемтосота дозволяє записувати дзвінки всіх співробітників компанії, перш ніж перенаправляти дзвінки на базову станцію стільникових операторів.

Відповідно, для прослуховування телефону абонента потрібно встановити свою фемтосоту або зламати оригінальну фемтосоту оператора.

9. Мобільний комплекс для дистанційного прослуховування

В даному випадку радіоантена встановлюється недалеко від абонента (працює на відстані до 500 метрів). Спрямована антена, підключена до комп'ютера, перехоплює всі сигнали телефону, а після закінчення роботи її просто відвозять.

На відміну від фальшивої фемтосоти або трояна, тут зловмиснику не потрібно піклуватися про те, щоб проникнути на місце і встановити фемтостільник, а потім прибрати його (або видалити троян, не залишивши слідів злому).

Можливостей сучасних ПК достатньо, щоб записувати сигнал GSM на великій кількості частот, а потім зламати шифрування за допомогою райдужних таблиць (ось опис техніки від відомого фахівця в даній області Карстена Нуля).

Якщо ви добровільно носите з собою універсальний жучок, то автоматично збираєте велике досьє на самого себе. Питання тільки в тому, кому знадобиться це досьє. Але якщо знадобиться, то отримати його він зможе без особливих зусиль.

Обробка: Vinci